- Accueil

- Prestations

- Technologies

- Portfolio

- Formations

- Blog

- CONTACTS

- Retrouvez nous sur

Protocoles Réseaux IIoT | 5 Filtres WIRESHARK | Autem

Apprenez à faire l'analyse de trames réseau grâce à Wireshark, outil pour lire tes trames sur des protocoles industriels.

Filtres WIRESHARK

Salut à toi et bienvenue sur Autem, l’industrie de l’automatisme. Je m’appelle Marc et dans ce tutoriel. On refait le point rapidement sur Wireshark.

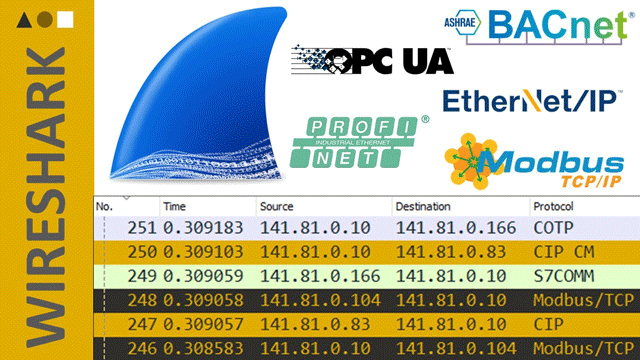

C’est un logiciel très connu qui permet de faire de l’analyse de trames réseau et c'est très intéressant dans l’industrie parce que tu peux l’utiliser comme outil pour lire tes trames sur des protocoles industriels comme le modbus, le bacnet, l’ethernet/ip, l’opc, le ProfitNet, bref ce logiciel va tout simplifier dans tes diagnostics réseau en industrie. Alors je vais te parler des filtres spécifiques aux protocoles industriels.

Tu pourras les appliquer aux captures réseaux pour cibler par exemple un bus de communication ou un protocole bien précis.

Déjà sur Wireshark on a plusieurs catégories de filtres :

On a des

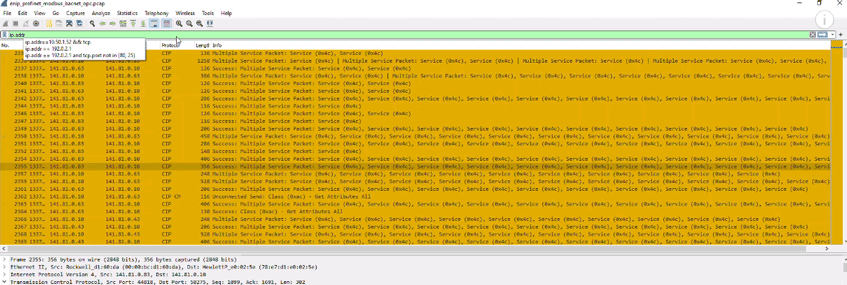

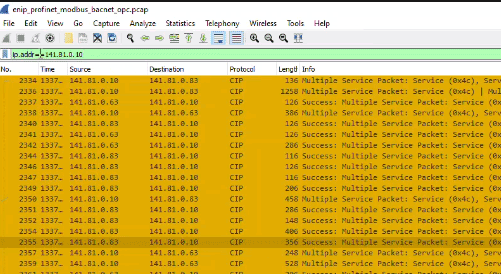

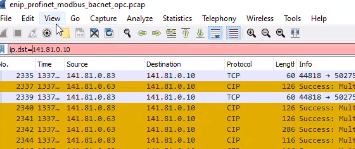

filtres qui sont d’abord liés à l’adresse IP. Dans ce cas-là tu viens

taper ici dans le champ de filtre le filtre “ip.addr” pour pouvoir

cibler une adresse bien spécifique.

par exemple on a celle-là qu’on va utiliser. Tu marques "==141.81.0.10"

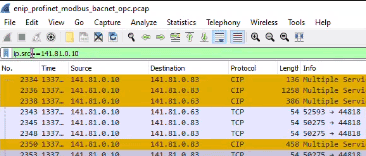

et cela va nous filtrer tous les paquets qui contiennent cette adresse IP là en source comme en destination. C’est le premier filtre: l’adresse IP. D’ailleurs, si tu veux par exemple juste les paquets dont la source correspond à cette adresse IP là tu marques “src” pour bien cibler la source.

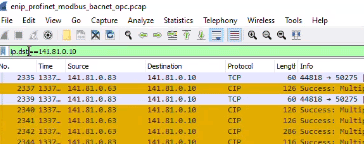

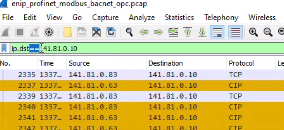

Sinon si tu veux cibler la destination (un paquet qui est destiné à cette adresse-là) tu marques "dst" dans le filtre.

Très important de "bien doubler le ‘=’ " sinon cela ne fonctionnera pas. Et quand tu vois un fond vert au niveau de ton filtre c’est que le filtre est bon.

Tu vois, quand j’enlève un “=” le filtre n’est plus bon. Pour qu’il soit bon (avec le fonds vert) il faut qu’on mette bien les deux symboles. Ce qu'on vient de voir à présent concerne les filtres liés à l’adresse IP.

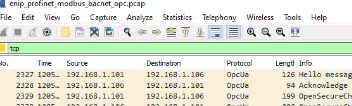

Ensuite, on va regarder les filtres protocoles industriels. Déjà on a les filtres liés au type de trame. Globalement pour les protocoles industriels tu as deux types de trame : des trames TCP ou des trames UDP. Pour le TCP tu as juste à marquer “tcp” ici

et cela va te filtrer toutes les trames, tous les paquets qui arrivent en TCP. Et pareil pour UDP, tu marques simplement "udp".

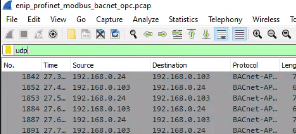

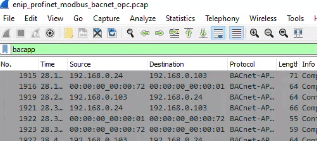

Maintenant, comment fait-on pour cibler un bus de communication précis ? On va voir le cas pour cinq protocoles qui sont très récurrents. Le premier c’est “bacnet” pour pouvoir cibler du "bacnet”. Il faut bien préciser le filtre qui s’appelle "bacapp" pour "bacnet application".

Cela va te cibler tous les paquets qui ont comme couche applicative du bacnet.

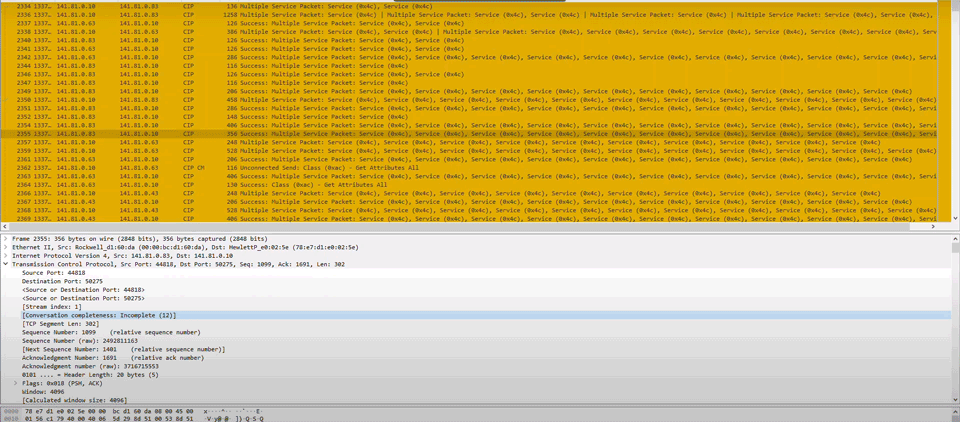

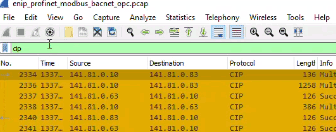

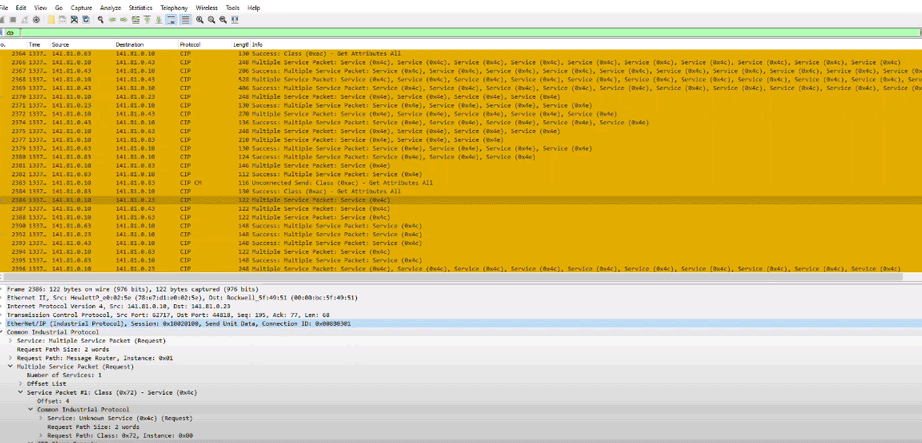

Après si on veut cibler de "l’éthernetIp", protocole ethernet de Rockwell, on va marquer "cip".

Pourquoi "cip" (Common Industrual Protocol) ? Parce que c’est la couche en fait qui est sous-jacente à tous les protocoles Ethernet de Rockwell. Ici tu vois tous tes packets en EthernetIp avec le détail à chaque fois.

Pour ethernetIp, deuxième protocole souvent utilisé.

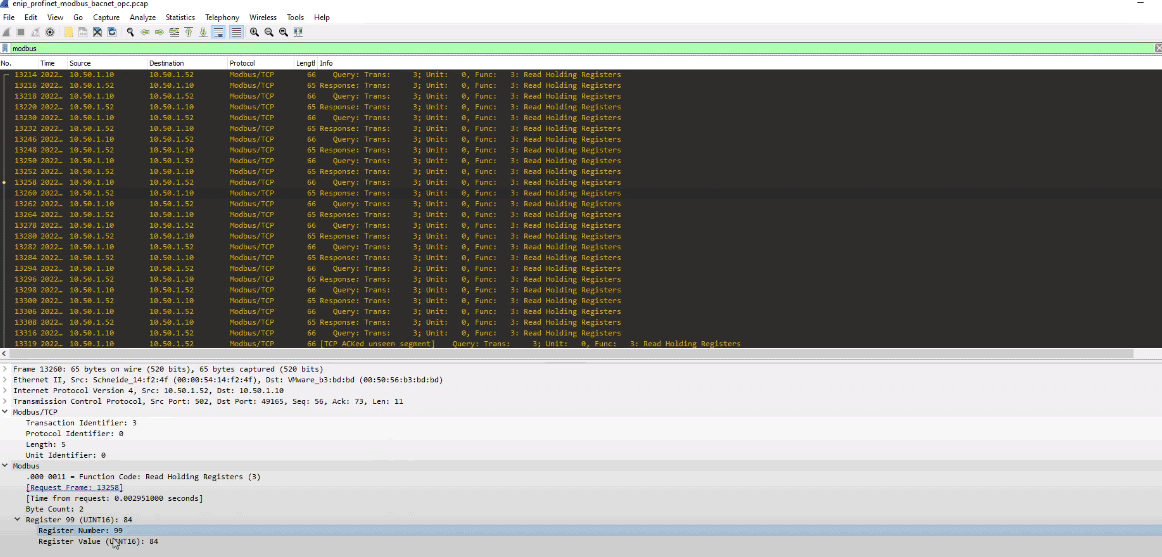

Le troisième va être "modbus". Le filtre il est simple. C’est tout simplement "modbus" et tu vois notamment les registres modbus qui sont en lecture ou en écriture au niveau des paquets.

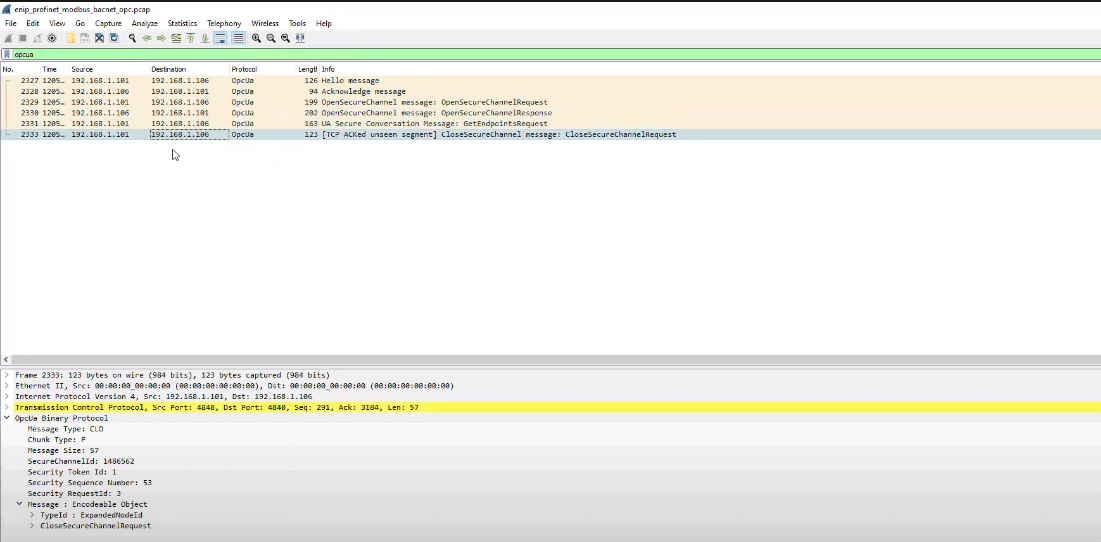

Quatrième protocole, on a "ocp-ua" qui est souvent utilisé aussi. Tu peux filtrer en marquant "opc-ua" directement et tu vois apparaître tout le trafic en opc-ua.

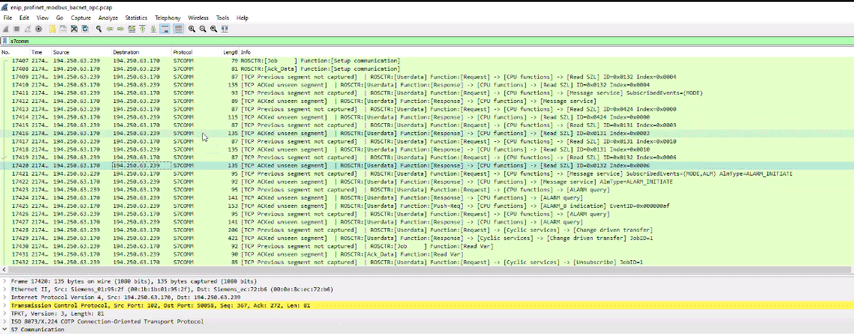

Le 5e protocole qui est aussi récurrent ce sera le "ProfitNet" et "ProfiNet S7" pour le filtre. Du coup on l'écrit comme cela: "s7comm" pour le filtre. Et cette commande nous filtre tous les paquets qui viennent des échanges de comm en ProfitNet.

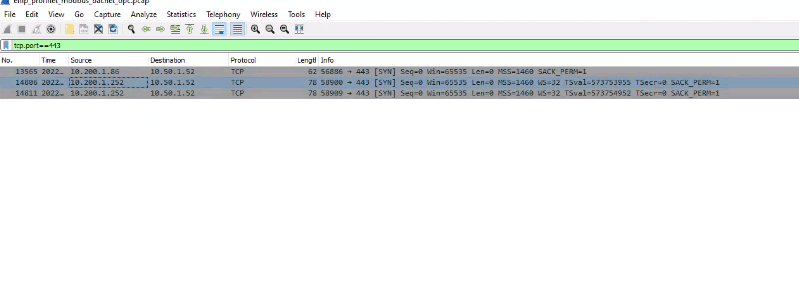

Ce sont les cinq filtres pour les protocoles industriels. Après on a des filtres qui sont liés aux ports. Tu peux cibler un port TCP par exemple en marquant "tcp.port==443" pour le https. Là on voit qu’il y en a trois paquets qui sont échangés en http sécurisé.

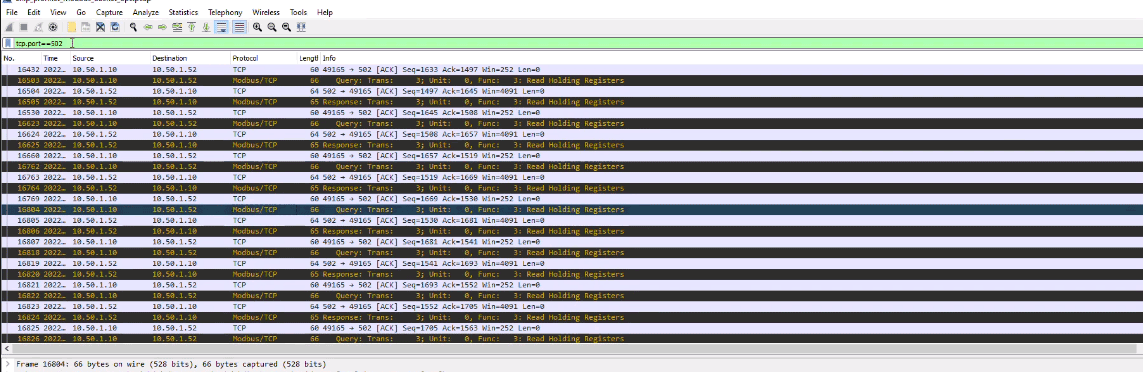

On peut cibler un autre port par exemple 502 pour le modbus. Là tu vois que le ciblage effectué correspond au port qui est utilisé pour la communication modbus.

Ceci c'était pour les filtres liés aux ports.

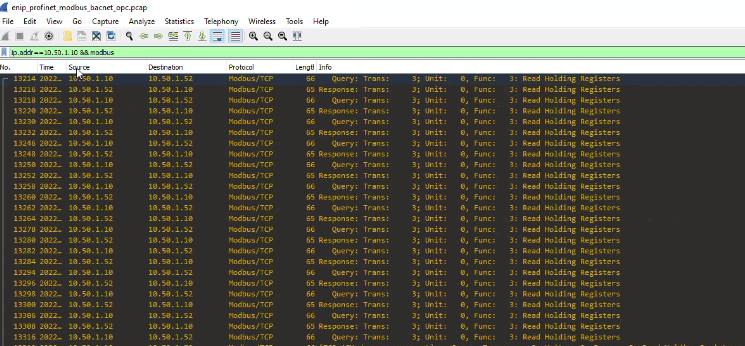

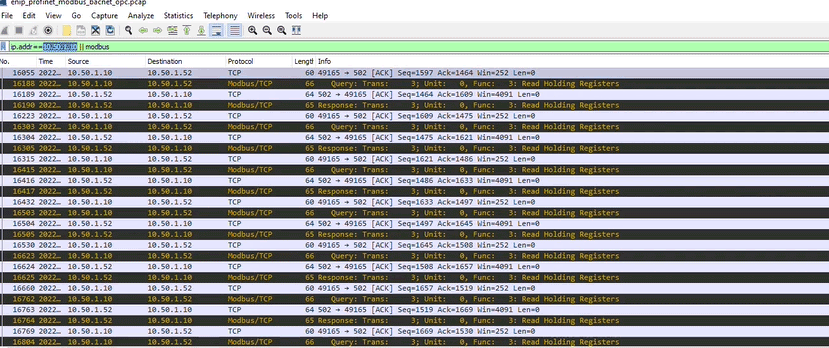

Et enfin on peut regarder un peu quelques expressions. Tu peux combiner plusieurs filtres. Par exemple on va dire qu’on veut les adresses IP qui correspondent à "10.50.1.10" et qui sont modbus. A ce moment-là on va mettre "&& modbus".

Et nous avons tous les paquets qui correspondent à cette combinaison-là.

On peut faire la même chose avec un "OU" Dans ce cas-là c’est la double barre (||) qui nous permet de sélectionner tous les paquets qui sont soit modbus soit provenant d’une adresse IP qui correspond à ce qu'on a tapé.

Tu peux combiner plusieurs filtres et expressions pour pouvoir faire ton analyse.

C'est tout pour les filtres Wireshark pour simplifier ton diagnostic réseau en industrie sur des protocoles des bus de communication couramment utilisés sur les machines. Si tu souhaites recevoir le fichier des captures que j’ai utilisé, signale le en commentaire et je t’enverrai la capture pour tester les filtres Wireshark chez toi. Et je t’invite à partager cet article autour de toi pour aider d’autres personne.

A bientôt !